Conteúdo

Recentemente um pesquisador de segurança descobriu uma falha de segurança no WhatsApp para Android que permite que um atacante possa “disfarçar” um aplicativo malicioso como um arquivo PDF compartilhado em uma conversa.

Mas como esse ataque funciona e como ele pode enganar os usuários do WhatsApp? Neste artigo vamos aprofundar no assunto e entender os principais motivos que viabilizam esse ataque, a resposta da equipe da Meta (Facebook) e como você pode se proteger.

Descoberta da Falha de Segurança no WhatsApp

Em 14 de julho de 2024, o pesquisador chamado @0x6rss descobriu e compartilhou no X (antigo twitter) um problema de segurança no WhatsApp Messenger para Android que permite que um invasor disfarce um aplicativo malicioso como PDF compartilhado dentro de uma conversa no WhatsApp.

Para chegar no resultado deste ataque, é preciso usar algumas técnicas adicionais que vão além de compartilhar um App malicioso como anexo em uma conversa no WhatsApp. O invasor precisa fazer um request modificado através da interface de programação do WhatsApp (WhatsApp’s programming interface).

O bug foi relatado pelo pesquisador de segurança em 25 de junho de 2024 à equipe de segurança do Facebook, que gerencia o programa de Bug Bounty do WhatsApp. Porém esse problema não considerado uma vulnerabilidade de segurança, mas sim uma forma de engenharia social, que no programa oficial do aplicativo de mensagens, não se enquadra no escopo de vulnerabilidades de segurança.

Mesmo não sendo oficialmente considerado como uma vulnerabilidade, acreditamos que é crucial que os usuários estejam cientes deste truque simples, mas eficaz. Por exemplo, pessoas que não possuem muita experiência com tecnologia podem ser enganadas para baixar e instalar um aplicativo malicioso achando que estão baixando um arquivo PDF de uma nota fiscal, boleto ou qualquer outro documento.

Recentemente o Telegram, também foi alvo de um tipo semelhante de ataque onde aplicativos maliciosos para Android podiam ser enviados disfarçados como vídeos pelas conversas no aplicativo de mensagens para Android.

O portal Mobile Hacker contatou o pesquisador de segurança para obter mais informações sobre sua descoberta. Ele forneceu detalhes que permitiram a replicação do problema, mas a prova de conceito ainda não está disponível ao público.

Como Funciona a Exploração da Vulnerabilidade no WhatsApp Android

Neste vídeo, nossa equipe explica como essa vulnerabilidade do WhatsApp funciona e como pode enganar os usuários.

🚨 VULNERABILIDADE NO WHATSAPP

📹Entenda como um malware no Android pode se disfarçar como arquivo PDF!

Dublamos para PT um vídeo feito pelo @androidmalware2 explicando como esse ataque pode acontecer.

📄Leia nosso artigo para se aprofundar no ataque: https://t.co/xWn8Vn3r5S pic.twitter.com/0N0S1u42DL

— PrivacyMap (@PrivacyMap) July 23, 2024

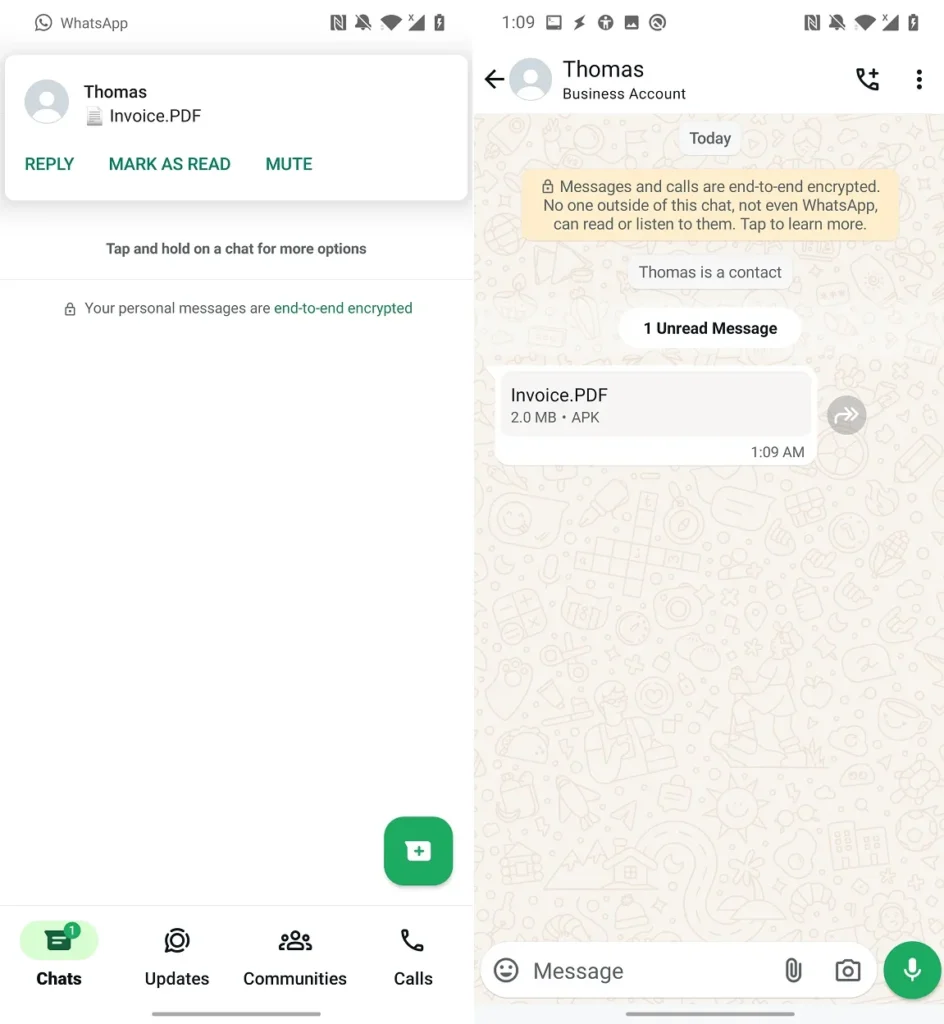

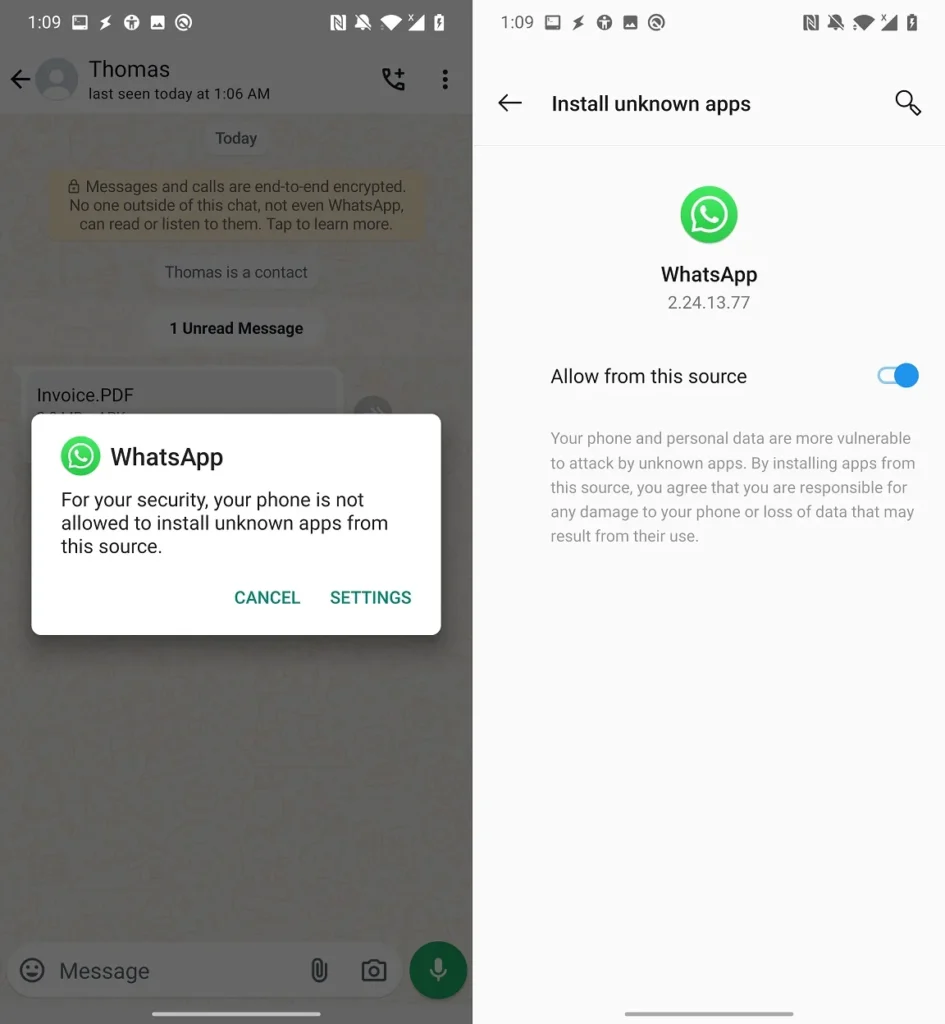

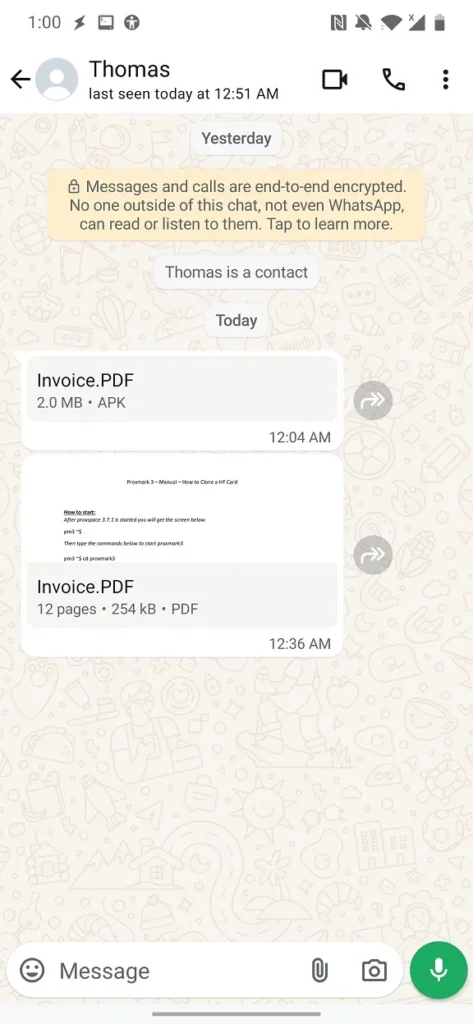

Essa vulnerabilidade pode ser explorada exclusivamente através da API do WhatsApp, não sendo possível a execução direta por meio do envio de um payload manipulado dentro do aplicativo. O mecanismo de exploração envolve a modificação da extensão do arquivo exibido; contudo, o WhatsApp mantém a extensão do arquivo visível como a correta, conforme ilustrado na Figura 1.

Embora para usuários avançados isso possa levantar um sinal de alerta, para a maioria dos usuários comuns, a extensão APK pode ser desconhecida e a diferença entre o nome do arquivo e a extensão real pode passar despercebida, mesmo que a extensão do arquivo indique um formato APK.

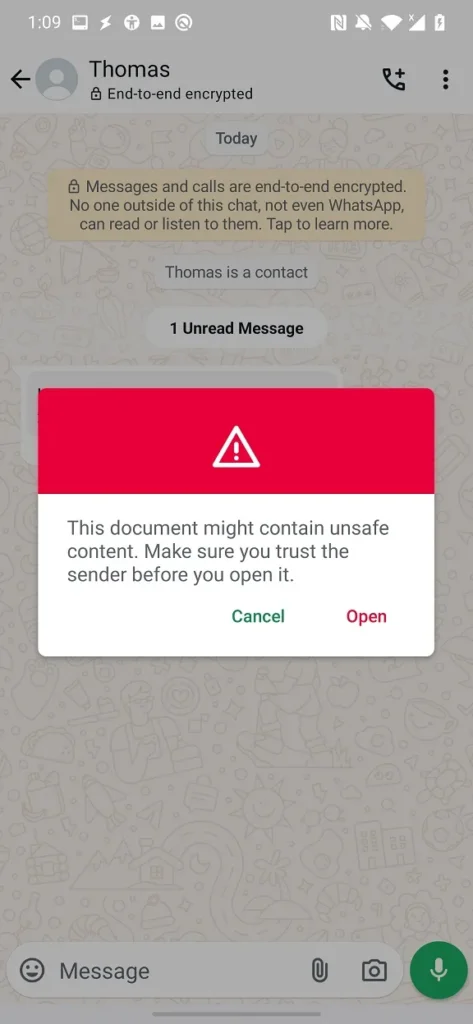

Ao clicar no arquivo, o usuário se depara com um segundo alerta: uma notificação do WhatsApp indicando que o documento pode conter conteúdo potencialmente perigoso e recomendando a verificação da confiabilidade do remetente antes de abri-lo, conforme ilustrado na Figura 2.

O aviso em inglês na Figura 2, embora seja pertinente, usa um termo genérico informando que o “documento” pode ser potencialmente inseguro, sem realmente especificar que se trata de um aplicativo. Na Figura 3 vemos que é muito sutil a diferença entre um arquivo APK com extensão manipulada (representado na Figura 2) e um arquivo APK tradicional sem alterações no WhatsApp. No método convencional, o arquivo é corretamente identificado como APK, enquanto no caso do arquivo manipulado, ele é tratado como um documento.

Quando o usuário clica em “Abrir”, o WhatsApp solicita permissão para instalar aplicativos de fontes desconhecidas, como mostrado na Figura 4. Se essa permissão já estiver concedida, essa etapa é pulada automaticamente.

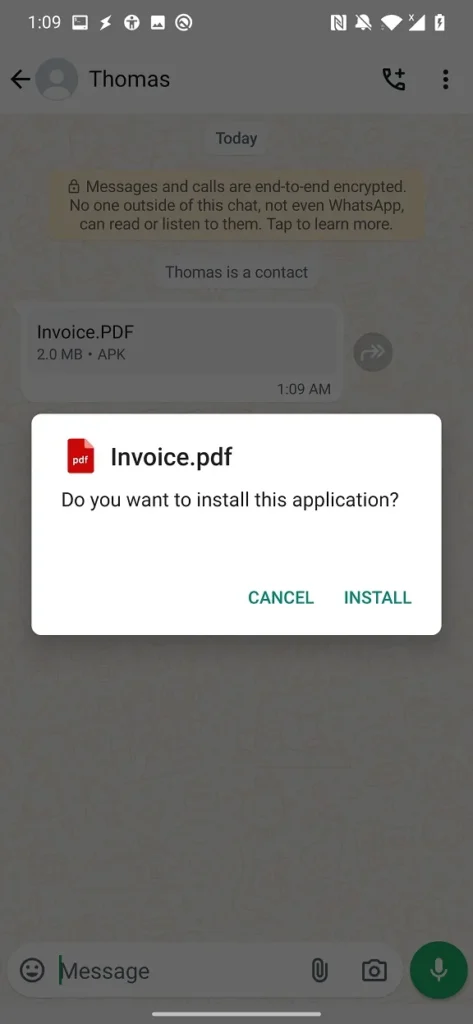

Logo após, é solicitado ao usuário a instalação o aplicativo recebido como apresentado na Figura 5.

Análise de WhatsApp Web e Desktop

Além do WhatsApp Messenger para Android, também foram feitos testes no WhatsApp Web e no aplicativo Desktop para Windows. E a boa notícia para os usuários do WhatsApp no computador é que essa vulnerabilidade não afeta o WhatsApp Web ou o aplicativo Desktop. Isso significa que, mesmo que alguém tente te enganar alterando o nome de um arquivo e compatilhar para no seu WhatsApp, isso não resultará no download ou na execução de software malicioso no Desktop.

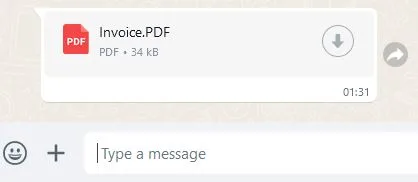

Após testes com arquivos APK e EXE, o arquivo baixado não era executável. Porém em ambas as versões, o WhatsApp não conseguiu reconhecer o tipo correto do arquivo e curiosamente ele exibe uma imagem de pré-visualização do arquivo com base no nome falso, e não no cabeçalho (header) do arquivo.

Então mesmo que a exploração desse problema no WhatsApp seja muito simples e inteligente, no momento de escrita desse artigo ela representa uma ameaça menor para quem usa o WhatsApp em um computador como mostrado nas Figuras 6 e 7.

Como se proteger contra essa vulnerabilidade no WhatsApp?

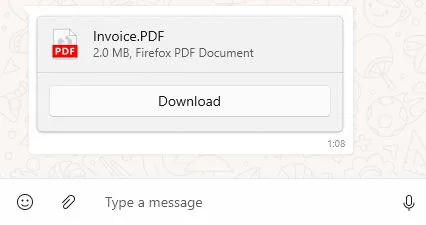

Avalie o tipo de arquivo antes de abrir qualquer anexo suspeito no WhatsApp. É essencial ser cauteloso para evitar abrir arquivos extensões manipuladas. Observe na Figura 8 a diferença entre um aplicativo Android manipulado e um PDF legítimo compartilhado em uma conversa no WhatsApp. Quando é um arquivo PDF legítimo, o aplicativo do WhatsApp pode exibir uma pré-visualização do arquivo assim como seu tipo (PDF), quantidade de páginas e seu tamanho.

Em um arquivo APK disfarçado por PDF, não temos essas informações e o tipo do arquivo fica explícito ao lado do tamanho do arquivo.

Além de verificar a extensão dos arquivos recebidos no WhatsApp, é importante ficar atualizado sobre novas ameaças e técnicas de engenharia social como essa que por não serem enquadradas como problemas de segurança em aplicativos como o WhatsApp poderão ser exploradas e usadas contra o maior número de alvos possíveis.

Para garantir uma proteção robusta e aprimorar suas práticas de segurança, considere nosso treinamento especializado em segurança e privacidade Android Privado. Neste treinamento te ensinamos conhecimentos aprofundados sobre como proteger seus dispositivos Android contra ataques e vulnerabilidades.

Para empresas e organizações, oferecemos serviços de consultoria, treinamentos em segurança cibernética e pentesting para ajudar seus colaboradores a identificar e mitigar riscos de segurança. Ajudamos a proteger setores chave da sua empresa como por exemplo, Financeiro e RH que lidam com atendimento ao público e a fornecedores com recebimento de arquivos como documentos, notas fiscais e boletos.

Com nosso apoio, você pode fortalecer sua postura de segurança e proteger seus dados contra ameaças sofisticadas. Clique aqui para falar com nossos especialistas e siga nossa página no LinkedIn para ter mais dicas de segurança cibernética e conhecer melhor nossos serviços.

Tenha a PrivacyMap como parceira e esteja um passo à frente dos cibercriminosos.